Вероватно су вам познати рачунарски вируси, адвер, шпијунски софтвер и други злонамерни програми, који се углавном сматрају претњама. Међутим, другачији облик или класа малвера (рооткитс) може бити најопаснији од свих. Под „опасним“ подразумевамо ниво штете који злонамерни програм може да нанесе и потешкоће које корисници имају у проналажењу и уклањању.

Шта су рооткитс?

Основни програми су врста малвера дизајнирана да неовлашћеним корисницима одобри приступ рачунарима (или одређеним апликацијама на рачунарима). Рооткитови су програмирани да остану скривени (изван видокруга) док одржавају привилегован приступ. Након што рооткит уђе у рачунар, лако прикрива своје присуство и корисници га вероватно неће приметити.

Како рооткит штети рачунару?

У основи, путем рооткита, сајбер криминалци могу да контролишу ваш рачунар. Са тако снажним злонамерним програмом могу натерати ваш рачунар на било шта. Могу вам украсти лозинке и друге осетљиве информације, пратити све активности или радње које се извршавају на рачунару, па чак и онемогућити ваш безбедносни програм.

С обзиром на импресивне могућности рооткитс-а да отму или сруше безбедносне апликације, њих је прилично тешко открити или супротставити, чак и више од просечног злонамерног програма. Основни програми могу постојати или радити на рачунарима током дужег периода, избегавајући откривање и правећи значајну штету.

Понекад, када су напредни рооткитови у игри, корисницима не преостаје ништа друго него да избришу све са свог рачунара и почну испочетка - ако желе да се реше злонамерних програма.

Да ли је сваки злонамерни софтвер рооткит?

Не. Ако ишта друго, само је мали део злонамерног софтвера рооткит. У поређењу са другим злонамерним програмима, рооткитови су знатно напредни у погледу дизајна и програмирања. Руккити могу учинити много више од просечног малвера.

Ако ћемо се придржавати строгих техничких дефиниција, тада рооткит није баш облик или врста злонамерног програма. Основни програми једноставно одговарају процесу који се користи за постављање малвера на циљ (обично одређени рачунар или појединац или организација). Разумљиво, с обзиром да се рооткитови доста често појављују у вестима о сајбер нападима или хаковањима, тај термин носи негативну конотацију.

Да будемо поштени, рооткитови раде прилично слично малверу. Воле да раде без ограничења на рачунарима жртава; не желе да их заштитне службе препознају или пронађу; обично покушавају да украду ствари са циљног рачунара. На крају, рооткити су претње. Због тога их морају блокирати (да би их спречили да уђу уопште) или им се обратити (ако су се већ нашли).

Зашто се користе или бирају рооткитови?

Нападачи користе рооткит-ове у многе сврхе, али најчешће покушавају да их користе за побољшање или проширење скривених могућности у малверу. Са повећаном скривеношћу, злонамерни терети распоређени на рачунару могу дуже остати неоткривени док лоши програми раде на ексфилтрацији или уклањању података са мреже.

Основни програми су врло корисни јер пружају прикладан начин или платформу путем које неовлашћени глумци (хакери или чак владини службеници) добијају приступ системима иза врата. Рукит програми обично постижу овде описани циљ подривањем механизама за пријаву да би приморали рачунаре да им дају тајни приступ за пријаву за другог појединца.

Рооткитови се такође могу применити како би компромитовали или преоптеретили рачунар како би нападач стекао контролу и користио уређај као алат за извршавање одређених задатака. На пример, хакери циљају уређаје са рооткит-овима и користе их као ботове за ДДоС (Дистрибутед Дениал оф Сервице) нападе. У таквом сценарију, ако се извор ДДоС-а икада открије и уђе у траг, то ће довести до угроженог рачунара (жртве) уместо до стварног одговорног рачунара (нападача).

Компромитовани рачунари који учествују у таквим нападима познати су као зомби рачунари. ДДоС напади нису једина лоша ствар коју нападачи раде са компромитованим рачунарима. Понекад хакери користе рачунаре својих жртава да би извршили превару кликом или дистрибуирали нежељену пошту.

Занимљиво је да постоје случајеви у којима администратори или редовни појединци примењују рооткитове у добре сврхе, али примери таквих случајева и даље су прилично ретки. Видели смо извештаје о томе како неки ИТ тимови покрећу рооткит-ове у лонцу за откривање или препознавање напада. Па, на овај начин, ако успеју са задацима, морају да побољшају своје технике емулације и безбедносне апликације. Такође би могли стећи неко знање које би затим могли применити за побољшање уређаја за заштиту од крађе.

Ипак, ако икада будете имали посла са рооткит-ом, шансе су да се рооткит користи против вас (или ваших интереса). Због тога је важно да научите како да откријете злонамерне програме у тој класи и како да се браните (или свој рачунар) од њих.

Врсте рооткита

Постоје различити облици или врсте рооткита. Можемо их класификовати на основу начина заразе и нивоа на којем раде на рачунарима. Па, ово су најчешћи типови рооткита:

Рооткит у режиму језгра:

Коренски комплети у режиму језгра су рооткитови дизајнирани за уметање малвера у језгро оперативних система ради промене функционалности или подешавања ОС-а. Под „кернелом“ подразумевамо централни део оперативног система који контролише или повезује операције између хардвера и апликација.

Нападачима је тешко да примене рооткитове у режиму језгра, јер такви рооткитови обично узрокују пад система ако код који се користи закаже. Међутим, ако икада успеју да успеју са размештањем, тада ће рооткитови моћи да направе невероватну штету јер језгра обично имају највише нивое привилегија у систему. Другим речима, са успешним рооткитовима у моду језгра, нападачи се лако возе рачунаром својих жртава.

Рооткит у корисничком режиму:

Рооткитови у овој класи су они који се извршавају делујући као обични или редовни програми. Они имају тенденцију да раде у истом окружењу у којем се покрећу апликације. Из тог разлога, неки стручњаци за безбедност их називају рооткит-овима апликација.

Рооткит-ове у корисничком режиму релативно је лакше применити (од рооткитова у модулу језгра), али могу и мање. Наносе мање штете од рооткита језгра. Безбедносне апликације, у теорији, такође имају лакше решење са рооткит-овима у корисничком режиму (у поређењу са другим облицима или класама рооткитова).

Бооткит (боот рооткит):

Бооткитс су рооткитови који проширују или побољшавају способности уобичајених рооткитова заражавањем Мастер Боот Рецорд-а. Мали програми који се активирају током покретања система чине главни запис покретања (који се понекад скраћује као МБР). Бооткит је у основи програм који напада систем и ради да замени уобичајени покретачки програм хакованом верзијом. Такав рооткит се активира чак и пре него што се оперативни систем рачунара покрене и устали.

С обзиром на начин заразе бооткитс-а, нападачи их могу користити у постојанијим облицима напада јер су конфигурисани да се покрећу када се систем укључи (чак и након ресетовања у одбрани). Штавише, они обично остају активни у системској меморији, што је место које сигурносне апликације или ИТ тимови ретко скенирају у потрази за претњама.

Меморијски рооткит:

Рооткит меморије је врста рооткита дизајниран да се сакрије унутар РАМ-а рачунара (акроним за Рандом Аццесс Мемори, што је исто што и привремена меморија). Ови рооткитови (једном у меморији) раде на извршавању штетних операција у позадини (а да корисници не знају за њих).

Срећом, меморијски рооткитови имају кратак животни век. У РАМ-у рачунара могу да живе само током сесије. Ако поново покренете рачунар, они ће нестати - бар би, у теорији, требали. Ипак, у неким сценаријима поступак поновног покретања није довољан; корисници ће на крају морати да ураде неки посао да би се решили меморијских рооткитова.

Хардвер или фирмвер рооткит:

Руткитови хардвера или фирмвера добијају име по месту на којем су инсталирани на рачунарима.

Познато је да ови рооткити користе предности софтвера уграђеног у фирмвер система. Фирмваре се односи на посебну класу програма која пружа контролу или упутства на ниском нивоу за одређени хардвер (или уређај). На пример, ваш лаптоп има уграђени софтвер (обично БИОС) који је у њега учитао произвођач. И ваш рутер има фирмвер.

Будући да рооткитови фирмвера могу постојати на уређајима као што су рутери и дискови, они могу остати скривени веома дуго - јер се ти хардверски уређаји ретко проверавају или проверавају ради интегритета кода (ако су уопште проверени). Ако хакери заразе ваш рутер или диск помоћу рооткита, тада ће моћи да пресретну податке који пролазе кроз уређај.

Како се заштитити од рооткитова (савети за кориснике)

Чак се и најбољи безбедносни програми и даље боре против рооткитова, па је боље да предузмете све што је неопходно да бисте спречили рооткит-ове да уђу у ваш рачунар. Није толико тешко бити сигуран.

Ако се придржавате најбољих безбедносних пракси, тада се шансе да се ваш рачунар зарази рооткитом знатно смањују. Овде су неки од њих:

Преузмите и инсталирајте све исправке:

Једноставно не можете себи приуштити да игноришете исправке ни за шта. Да, разумемо да ажурирања апликација могу бити досадна, а ажурирања верзије вашег оперативног система могу бити узнемирујућа, али без њих не можете. Ажурирање ваших програма и ОС-а осигурава да добијете закрпе на сигурносним рупама или рањивостима које нападачи користе да би убризгали рооткитове у ваш рачунар. Ако се рупе и рањивости затворе, ваш рачунар ће бити бољи за то.

Пазите на пхисхинг имејлове:

Пхисхинг е-пошту обично шаљу преваранти који желе да вас преваре да им дате своје личне податке или осетљиве детаље (на пример, детаље за пријаву или лозинке). Ипак, неке пхисхинг поруке е-поште подстичу кориснике да преузму и инсталирају неки софтвер (који је обично злонамерни или штетан).

Такви имејлови могу изгледати као да долазе од легитимног пошиљаоца или особе од поверења, па морате на њих пазити. Не одговарајте на њих. Не кликните на ништа у њима (везе, прилози и тако даље).

Припазите на преузимање и ненамјерне инсталације:

Овде желимо да обратите пажњу на ствари које се преузимају на ваш рачунар. Не желите да добијате злонамерне датотеке или лоше апликације које инсталирају злонамерне програме. Морате такође да водите рачуна о апликацијама које инсталирате јер су неке легитимне апликације у пакету са другим програмима (који могу бити злонамерни).

У идеалном случају, требало би да преузмете само званичне верзије програма са званичних страница или центара за преузимање, направите прави избор током инсталација и обратите пажњу на поступке инсталације за све апликације.

Инсталирајте заштитни програм:

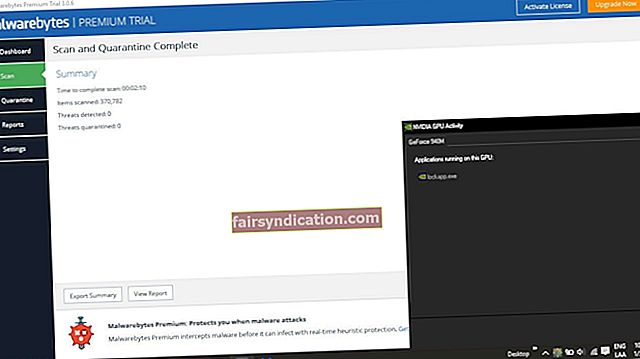

Ако рооткит жели да уђе у ваш рачунар, његов улазак ће вероватно бити повезан са присуством или постојањем другог злонамерног програма на вашем рачунару. Шансе су да ће добра антивирусна или антималвер апликација открити изворну претњу пре него што се рооткит уведе или активира.

Можете добити Ауслогицс Анти-Малваре. Било би добро да верујете у препоручену апликацију, јер добри безбедносни програми и даље представљају вашу најбољу одбрану од свих облика претњи.

Како открити рооткитове (и неколико савета за организације и ИТ администраторе)

Мало је услужних програма који могу открити и уклонити рооткитове. Чак се и надлежне безбедносне апликације (за које се зна да се баве таквим злонамерним програмима) понекад муче или не успевају правилно да обаве посао. Неуспеси уклањања рооткита су чешћи када малвер постоји и функционише на нивоу језгра (рооткитс у режиму језгра).

Понекад је поновна инсталација ОС-а на машини једина ствар која се може учинити да бисте се решили рооткита. Ако имате посла са рооткит-овима фирмвера, можда ћете на крају морати да замените неке хардверске делове унутар погођеног уређаја или набавите специјализовану опрему.

Један од најбољих процеса откривања рооткит-а захтева да корисници изврше скенирања највишег нивоа за рооткит-ове. Под „скенирањем највишег нивоа“ подразумевамо скенирање којим управља засебан чисти систем док се заражена машина искључује. У теорији би такво скенирање требало да учини довољно за проверу потписа које су напустили нападачи и требало би да буде у стању да идентификује или препозна неку прљаву игру на мрежи.

Такође можете користити анализу меморијског думп-а за откривање рооткитова, посебно ако сумњате да је укључен бооткит - који се закачи за системску меморију ради. Ако у редовној рачунарској мрежи постоји рооткит, он вероватно неће бити скривен ако извршава наредбе које укључују употребу меморије - а управљачки добављач услуга (МСП) моћи ће да види упутства која злонамерни програм шаље .

Анализа понашања је још један поуздан поступак или метода који се понекад користи за откривање или праћење рооткитова. Овде, уместо да директно проверите рооткит провером системске меморије или посматрањем потписа напада, на рачунару морате потражити симптоме рооткита. Ствари као што су споре брзине рада (знатно спорије од нормалних), необичан мрежни саобраћај (који не би требало да постоји) и други уобичајени девијантни обрасци понашања треба да дају рооткит-ове.

Менаџерски добављачи услуга могу заправо применити принцип најмањих привилегија (ПоЛП) као посебну стратегију у системима својих купаца да би се бавили или ублажили ефекте рооткит инфекције. Када се користи ПоЛП, системи су конфигурисани да ограничавају сваки модул на мрежи, што значи да поједини модули добијају приступ само информацијама и ресурсима који су им потребни за њихов рад (одређене сврхе).

Па, предложено подешавање осигурава јачу сигурност између кракова мреже. Такође чини довољно да блокира инсталацију злонамерног софтвера на мрежна језгра од неовлашћених корисника, што значи да спречава рооткитове да провале и изазову проблеме.

Срећом, рооткитови у просеку пропадају (у поређењу са обимом других злонамерних програма који су се умножавали последњих година), јер програмери непрекидно побољшавају сигурност оперативних система. Одбрана крајње тачке постаје све јача, а већи број процесора (или процесора) је дизајниран да користи уграђене режиме заштите језгра. Ипак, тренутно рооткитови и даље постоје и морају се идентификовати, укинути и уклонити где год се нађу.